🔍 ¿Qué es un log?

Un log (registro) es un archivo generado por programas maliciosos instalados en el ordenador de la víctima sin su conocimiento. Estos archivos funcionan como un “botín” digital para los atacantes y suelen contener información extremadamente valiosa, como:

- Credenciales (usuarios y contraseñas)

- Cookies de sesión

- Capturas de pantalla

- Monederos de criptomonedas

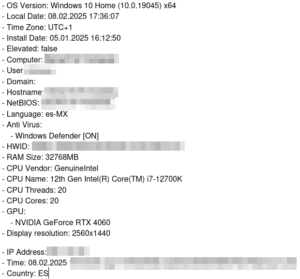

- Información del sistema

Estos registros robados circulan principalmente en grupos de Telegram, foros anónimos, dark web y otras plataformas clandestinas. Allí son vendidos o intercambiados entre ciberdelincuentes, quienes los usan para fraudes, extorsiones, robos de identidad o ataques dirigidos.

📂 ¿Qué contienen?

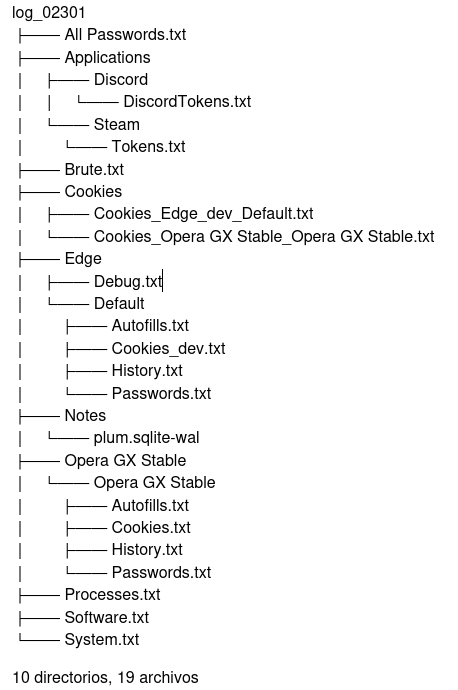

Los logs robados suelen contener una gran variedad de información sensible y confidencial que los atacantes pueden usar para acceder a tus cuentas, suplantarte o causar daños.. A continuación puedes ver un ejemplo típico del árbol de archivos de un log, donde se clasifican los datos obtenidos del equipo infectado:

🔐 Contenido sensible de un log

Dentro de estos registros, ciertos archivos representan un riesgo especialmente alto:

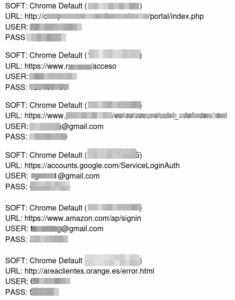

- Credenciales (usuarios y contraseñas) → Permiten a un atacante entrar a cuentas personales, bancarias, de correo, redes sociales, etc.

- Cookies de sesión → Son pequeñas “llaves” que mantienen abiertas tus sesiones web, lo que puede permitir a un atacante entrar sin necesidad de usuario o contraseña.

- Capturas de pantalla → Muestran exactamente lo que la víctima tenía abierto en su ordenador, pudiendo exponer datos privados.

- Monederos de criptomonedas → Pueden dar acceso directo a fondos digitales.

- Información del sistema → Detalles técnicos que facilitan ataques personalizados o la instalación de más malware.

📌 Nota: A continuación puedes ver ejemplos pixelados de archivos típicos extraídos de un log.

📊 Log vs. Filtración masiva de datos

| Característica | Log robado | Filtración masiva |

|---|---|---|

| Origen | Malware instalado en un dispositivo | Hackeo o brecha en una empresa/servicio |

| Tipo de datos | Datos de una sola víctima (o de pocas, si el malware infecta varios equipos) | Datos de millones de usuarios a la vez |

| Medio de distribución | Foros clandestinos, grupos privados | Dark web, foros, repositorios públicos |

| Contenido típico | Contraseñas, cookies, capturas, wallets, info del sistema | Correos, contraseñas cifradas, datos personales |

| Riesgo | Acceso directo e inmediato a cuentas y fondos | Acceso potencial (requiere descifrar o verificar datos) |

🛡️ ¿Cómo protegerte?

Para evitar este tipo de ataques, es fundamental mantener actualizado tu sistema operativo, utilizar un buen antivirus, evitar descargar archivos sospechosos y no abrir enlaces desconocidos en correos o redes sociales. Además, es recomendable activar la autenticación en dos pasos en todas tus cuentas y usar contraseñas fuertes y únicas.

Si ya eres víctima de este ataque, lo más importante es actuar con rapidez: cambia inmediatamente todas tus contraseñas, revisa accesos sospechosos en tus cuentas y desconecta el equipo afectado de internet. También es aconsejable escanear tu sistema en busca de malware y consultar con un profesional de ciberseguridad si es necesario.